網際網路結構:網際網路安全

防火牆是負責監控所有進出網路流量的網路安全應用程式或裝置。防火牆可以是物理硬體或軟體應用程式。在防火牆概念出現之前,存在 ACL(訪問控制邏輯),它根據特定 IP 地址授予網路流量訪問許可權。為了改進對網路流量的控制,不僅透過匹配 IP 地址,防火牆得到了開發。防火牆允許對資料包進行更細粒度的控制(資料包過濾),它不僅根據源和目標 IP 過濾,還根據協議、埠等過濾。

防火牆隨著時間的推移而改進,使用者能夠控制網路流量。第二代防火牆能夠確定資料包的連線狀態,這使其更加高效,因為它跟蹤跨越防火牆的網路連線狀態。因此,這些過濾決策不僅基於預定義規則,還基於狀態表中的資料包歷史記錄。

第三代防火牆能夠阻止任何特定內容,還可以識別何時使用某些協議(HTTP、FTP)。應用層防火牆本質上是在代理伺服器上執行的主機。

1. 基於主機的防火牆 - 它安裝在每個節點中,它作為應用程式或作業系統的一部分出現。

2. 基於網路的防火牆 - 它在網路級別上執行,它過濾整個網路的進出流量。

資料包過濾防火牆檢查跨越防火牆的每個資料包,並根據您設定的一組規則測試資料包。如果資料包透過測試,則允許其透過。如果資料包未透過,則被拒絕。

資料包過濾器是最便宜的防火牆型別。因此,資料包過濾防火牆非常常見。但是,資料包過濾有一些漏洞,經驗豐富的駭客可以利用這些漏洞。因此,僅靠資料包過濾無法構成完全有效的防火牆。

資料包過濾器透過檢查包含在每個傳輸控制協議/網際網路協議 (TCP/IP) 資料包中的源和目標 IP 地址以及埠地址來工作。TCP/IP 埠是分配給特定服務的數字,這些服務有助於識別每個資料包 предназначен для. 例如,HTTP 協議的埠號為 80。因此,任何發往 HTTP 伺服器的傳入資料包都將指定埠 80 作為目標埠。 [1]

防火牆代理伺服器本質上將一個雙方會話轉換為一個四方會話,中間程序模擬兩個真實主機。由於它們在應用層執行,因此代理伺服器也被稱為應用層防火牆。必須為防火牆將支援的每種型別的 Internet 應用程式執行一個代理服務——用於電子郵件的簡單郵件傳輸協議 (SMTP) 代理、用於 Web 服務的 HTTP 代理等等。代理伺服器幾乎總是從內部網路到外部網路的單向安排。換句話說,如果內部使用者想要訪問 Internet 上的網站,構成該請求的資料包會在轉發到網站之前透過 HTTP 伺服器進行處理。反過來,從網站返回的資料包會在轉發回內部使用者主機之前透過 HTTP 伺服器進行處理。

由於防火牆代理伺服器將應用程式的所有活動集中到一個伺服器中,因此它們為執行各種有用的功能提供了理想的機會。將應用程式直接執行在防火牆上提供了檢查資料包的機會,而不僅僅是源/目標地址和埠號。這就是為什麼幾乎所有現代防火牆都包含某種形式的代理伺服器架構。例如,可以檢查發往嚴格設定為分發資訊(例如 FTP 伺服器)的伺服器的入站資料包,以檢視它們是否包含任何寫入命令(例如 PUT 命令)。透過這種方式,代理伺服器可以只允許包含讀取命令的連線。

資料加密是將資料進行混淆的過程,使其難以理解和解混淆。加密(安全)資料稱為密文,而未加密資料稱為明文。

對稱加密也稱為私鑰加密,它使用相同的金鑰來加密和解密資料。因此,金鑰必須與資料一起傳輸。這會導致明顯的安全問題,因為如果資料被截獲,它可以很容易地被破譯。

非對稱加密,也稱為公鑰加密,使用兩個金鑰(公鑰和私鑰)。公鑰是公開的,以便希望向您傳送資料的其他人可以加密它。但是,公鑰不能解密資料。因此,私鑰用於解密資料。此金鑰僅您自己知道,以確保其儘可能安全。

金鑰交換是指將加密文字的金鑰傳送給接收者。最著名的型別是透過對稱加密進行的金鑰交換,其中金鑰交換與加密資料的交換同時進行。

加密用於使用加密演算法和加密金鑰將明文轉換為密文,以隱藏敏感資訊,使其無法被沒有加密和解密金鑰的人理解。私鑰/公鑰加密是指雙方都有一對金鑰,一個私鑰和一個公鑰。公鑰是公開的,任何人都可以自由使用,加密演算法也是如此,但私鑰是保密的。

- 使用 A 的公鑰加密的訊息只能使用 A 的私鑰解密。

- 使用 A 的私鑰加密的訊息只能使用 A 的公鑰解密。

- 使用 B 的公鑰加密的訊息只能使用 B 的私鑰解密。

- 使用 B 的私鑰加密的訊息只能使用 B 的公鑰解密。

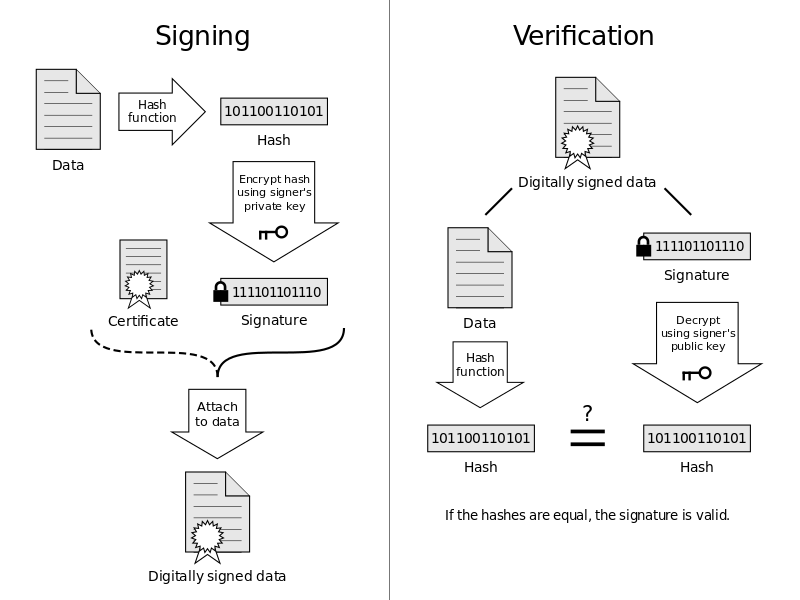

數字簽名是傳送者向接收者證明訊息確實來自他們的一種方式。數字簽名透過以下過程獲得

| A 在傳送訊息到 B 之前所需的過程 | 確保訊息來自 A 所需的過程 |

|---|---|

| 對訊息進行雜湊運算以獲得訊息摘要。 | B 使用 B 的私鑰解密訊息。 |

| 用 A 的私鑰加密訊息摘要,這將成為簽名。 | B 使用 A 的公鑰解密簽名以獲取原始訊息摘要。 |

| 將簽名附加到訊息。 | 再次對解密後的訊息進行雜湊運算,重新生成訊息摘要。 |

| 使用 B 的公鑰加密訊息。 | 如果解密後的訊息摘要與重新生成的摘要相同,則訊息未被篡改。 |

| 將加密後的訊息傳送到 B。 |

數字證書是證明發送者公鑰真實性的方法。數字證書僅由證書頒發機構 (CA)頒發。證書透過 CA 的私鑰加密到訊息中,並且只能使用 CA 的公鑰解密。

需要注意一些威脅

病毒是一種小型計算機程式,附加到另一個程式或檔案,旨在對計算機造成損害。計算機在執行該程式時執行的第一個步驟是將自身複製到磁碟上並隱藏起來。複製到磁碟後,病毒可以駐留在記憶體中並重新配置系統,使其造成問題,例如顯示不需要的訊息、銷燬或損壞檔案,甚至擦除整個硬碟。病毒傾向於自我複製,並試圖傳播到其他計算機。反病毒程式用於檢測和刪除這些病毒。如今,網路瀏覽器內建了病毒掃描程式,用於掃描可供下載的檔案。

蠕蟲是一種惡意程式,旨在自我複製,試圖在計算機網路(如網際網路)中傳播。蠕蟲與病毒最顯著的區別在於蠕蟲本身就是一個完整的程式。蠕蟲會擾亂網路流量並損壞資料。

垃圾郵件是指氾濫的無關且不需要的訊息(愚蠢、毫無意義、煩人的訊息),這些訊息可以透過電子郵件、簡訊或即時訊息傳送。電子郵件垃圾郵件通常被視為垃圾郵件,每天都會發送數百萬封垃圾郵件。簡訊垃圾郵件也用於公司自我宣傳。垃圾郵件被認為是破壞性的,浪費網路頻寬。

網路釣魚是指欺騙使用者提供有關自身敏感資訊的行為。這可能透過使用網路釣魚電子郵件甚至網路釣魚網站來實現,這些網站看起來像是使用者試圖訪問的網站,但實際上並非如此,它們旨在從使用者那裡獲取資訊。術語“網路釣魚”源於釣魚,不同的是它捕獲的是資訊,而不是魚。

域名劫持是一種將流量從一個網站重定向到另一個網站的技術,網路釣魚和域名劫持結合使用。域名劫持是指將使用者重定向到不同位置,以便網路釣魚技術可以模仿並捕獲有關使用者的資訊。

身份驗證、授權、審計。

驗證計算機系統的使用者。身份驗證形式包括密碼、生物特徵資料、安全令牌和數字簽名。

指定不同使用者對網路上資源的訪問許可權。

記錄使用者在網路上的活動。