終端使用者計算機安全/主要內容/廣泛的安全原則

終端使用者計算機安全

廉價安全

|

for |

⦾ 個人 |

|

|

|

|

正如邁克爾·A·卡洛揚尼德斯![]() 在其書籍 “桌面證人” 中所暗示的那樣,我們可能在很大程度上無意中為間諜

在其書籍 “桌面證人” 中所暗示的那樣,我們可能在很大程度上無意中為間諜![]() 和駭客

和駭客![]() 的工作提供了資金,因為我們在購買個人計算

的工作提供了資金,因為我們在購買個人計算![]() 資源時,並沒有投入合理的努力來保護和安全地使用這些資源。因此,在為計算機資源預算時,也要考慮將安全地維護和使用這些裝置所需的努力納入預算中——你不會希望因為購買的計算機資源而變得更糟糕。

資源時,並沒有投入合理的努力來保護和安全地使用這些資源。因此,在為計算機資源預算時,也要考慮將安全地維護和使用這些裝置所需的努力納入預算中——你不會希望因為購買的計算機資源而變得更糟糕。

|

|

向警方報告犯罪 不僅僅可能為你獲得來自當局的免費和定製的計算機安全![]() 幫助。它還有助於總體上預防犯罪

幫助。它還有助於總體上預防犯罪![]() ,這樣可能一開始就會有更少的罪犯來攻擊你的系統,也許僅僅是因為他們因為你之前與警方

,這樣可能一開始就會有更少的罪犯來攻擊你的系統,也許僅僅是因為他們因為你之前與警方![]() 的合作而被阻止了犯罪。

的合作而被阻止了犯罪。

|

|

安全不僅僅是一個安全或不安全![]() 命題。安全級別存在一個連續體

命題。安全級別存在一個連續體![]() ,從安全性最低到安全性最高。與其考慮僅僅需要安全(當然,這是一個值得你追求的目標),不如考慮在連續體上逐步前進,每天都逐步變得更安全,總體上。這種漸進式移動在平衡安全風險和實現安全所需的努力方面很有意義。另外,不要擔心“過度”,這不是一門精確的科學

,從安全性最低到安全性最高。與其考慮僅僅需要安全(當然,這是一個值得你追求的目標),不如考慮在連續體上逐步前進,每天都逐步變得更安全,總體上。這種漸進式移動在平衡安全風險和實現安全所需的努力方面很有意義。另外,不要擔心“過度”,這不是一門精確的科學![]() ,通常做太多比做太少要好。此外,不要太擔心錯誤;只要錯誤不太頻繁,安全措施中的失效安全

,通常做太多比做太少要好。此外,不要太擔心錯誤;只要錯誤不太頻繁,安全措施中的失效安全![]() 機制,加上威脅是機率性的

機制,加上威脅是機率性的![]() ,意味著它們不會有太大影響。

,意味著它們不會有太大影響。

英國國家網路安全中心(NCSC)在其部落格文章“不完美,但更好:一次一步提高安全性” 中也提到了這一原則。

|

|

存在一個安全原則,即實體尋求最低限度高於平均水平的安全級別。這種方法背後的理由如下。假設攻擊者在他們的武器庫中擁有能夠克服平均安全級別的攻擊,但沒有能夠做到更多攻擊。他們最大限度地針對使用者,使得“駭客攻擊 成功率與工作量之比”大致最佳,這通常意味著構建可儘可能重複使用的攻擊(以節省工作量)。然後,對於完成的每一項額外工作,比率都會降低,相當於更少的“物超所值”(對於駭客而言)。因此,為了防禦此類攻擊者,實體可以選擇實施高於平均水平的安全措施,但只是為了防禦那些更多地尋找使用者群體中常見的安全弱點 的攻擊者,而不是能夠入侵最安全的系統(“諾克斯堡”之類的系統)。

英國國家網路安全中心(NCSC)在其部落格文章“不完美,但更好:一次一步提高安全性” 中也提到了這一原則。

可在其報告中找到一些關於網路犯罪和網路罪犯行為和特徵的英國國家網路安全中心 (NCSC) 資訊,該報告位於 這裡。

也許Trammell Hudson 也同意這一原則,因為在他的網站上,他有時會使用“略微更好的安全”之類的短語。

|

|

釋出您的安全方法似乎違反直覺。但是,這樣做實際上可以提高您的整體安全性(而不是降低安全性)。

首先,透過釋出您的方法,您可以在您當前安全方法的弱點和優勢方面獲得有用的反饋,然後相應地調整它們。

其次,您的活動不太可能完全孤立;相反,它們很可能取決於與其他實體的多個關係。從這個角度來看,提高更廣泛社群 的安全性,可以為您提供更好的安全性。

第三,也是最後一點,廣泛採用更好的安全方法,可以使駭客攻擊 您的難度比只有您自己採用更好的安全方法更大。假設您是一位駭客,並且您計劃入侵 100 個實體。如果只有一個實體提高了其安全性,入侵 100 個實體可能不會受到太大負面影響。但是,如果所有 100 個實體都提高了其安全性,那麼入侵任何一個實體都會變得更加困難,因為駭客必須記住,他們還必須分配足夠的資源(包括時間)來入侵另外 99 個實體——駭客可能只是因為時間/資源不足而感到力不從心。

|

|

透過郵寄 獲取傳送給您的單位,不一定是獲得任何特定產品的最安全方式。特別是,透過這種方式獲得的單位容易受到中間人 (MITM) 攻擊。

相反,透過隨機 選擇一家遠離使用者地址的大的實體店,首先親自到店裡,然後在店裡親自選擇併購買一個來自工廠(或其他產品來源)的收縮包裝 的單位,從物理貨架上隨機選擇,貨架上還有許多相同產品的單位,這可能更安全。

|

|

行為線索 有時會影響一個人的心理過程,或者被用來讀取一個人的心理過程,因此,試圖完全依靠你的思想來實現隨機選擇,最終會導致選擇並非那麼隨機。在這種情況下,您應該尋求在外部生成隨機選擇,這可能像拋硬幣或擲一些骰子 那樣簡單。

|

|

透過購買大量相同產品的單位,可以提高安全性。因為您擁有大量產品,因此攻擊者更難篡改每個單位。然後,可以隨機 選擇一個單位,所有其他單位都可以退貨,以獲得部分或全部退款。

|

|

也許確保產品在使用前不被篡改的一個好方法是透過多個渠道 獲得產品。例如,軟體 可以下載,從實體店購買[1],也可以從網上商店購買[2]。這三個應該相同安裝 軟體的版本,一旦獲得,就可以逐位元組比較 以檢視它們是否完全相同——如果其中一個不同,那麼它可能表明一個或多個軟體已經進行了篡改。

|

|

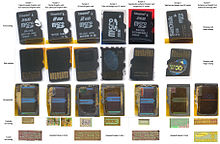

如果您要獲取硬體,而不是使用隨機選擇,選擇要保留的裝置(希望沒有被篡改)的一種可能更好的方法如下。首先,購買幾臺相同的硬體。一旦獲得了幾個裝置——假設為例,七個裝置——使用者需要弄清楚哪些裝置最不可能被篡改,理想情況下不會損壞它們,以便可以將多餘的裝置退貨以獲得退款(希望是全額退款)。為了幫助弄清楚這一點,使用者可以使用一種或多種無創和非破壞性測量方法,其中一些在下一節中進行了記錄,標題為“測量物理特性以進行身份驗證”。

測量可以在開啟包含裝置的(希望是收縮包裝的)盒子之前進行(以便能夠在以後退回不再需要的裝置)。在裝置中最為常見的測量值決定了質量控制引數。然後,可以選擇任何符合這些引數的裝置。總體而言,這種選擇過程比純粹的隨機選擇更好,因為它能夠更好地篩除混合中可能存在的任何被篡改的裝置,方法是使用機率平衡方法——被篡改的裝置的測量讀數希望會很奇怪。例如,如果 6 個裝置的重量為 100 克,只有一個裝置的重量為 101 克,您將選擇不保留重量為 101 克的裝置(奇怪且可能是被篡改的裝置)。

由於所涉及的測量技術希望不會損壞裝置,因此退回多餘裝置以獲得全額退款應該不會有問題。

|

|

您如何確認您擁有的物理裝置與製造時的裝置完全相同?它不僅可能被篡改,而且實際上可能是完全不同的裝置,只是外觀與實際的正品裝置相同。

測量物理特性似乎是確保您擁有正品裝置的一種好方法。雖然攻擊者可能能夠複製物理特性之一,但幾個(甚至可能只有兩個)特性的卷積(或者你可以說交集)可能很難在任何仿製品或被篡改的裝置中複製。一旦我們承認這個原則有效,我們現在就轉向我們可以為該原則的應用測量的物理特性。

|

|

重量非常容易測量,因此無需擔心使用它。

|

|

對於無法被緩慢流動的水損壞的裝置,要測量體積,我們可以簡單地將裝置放入水中測量水的排水量[3]。

對於其他裝置,如果裝置成本較低,使用者可以購買兩個裝置,一個用於使用破壞性測量方法測量,另一個用於保留,假設安全測試成功。要測量的裝置可以以與上面概述的方式相同的方式測量其體積。這樣做會破壞裝置,但您將擁有另一個可以保留的裝置。在您訂購了兩個裝置之後,您透過隨機選擇選擇要測量的裝置,這一點非常重要。在攻擊者能夠替換其中一個裝置的情況下,他們可能會用仿製品或被篡改的裝置替換兩個裝置(而不僅僅是一個)。因此,對其中一個裝置的測試可能會適用於對另一個裝置的測試[4]。

需要注意的是,從一些簡短的網路研究中可以看出,所謂的“純淨水”和/或“蒸餾水”可能能夠將電子裝置浸入其中,而不會對電子裝置造成任何損壞。

|

|

可以測量裝置的“磁性重量”,就像測量裝置與特定數量的牛頓力磁鐵之間的吸引力一樣,該磁鐵與裝置之間的距離是特定的。一組簡單的普通(重力為基礎)秤可用於此目的。您需要做的是

| i. | 將磁鐵放置在秤頂上方特定距離處; |

| ii. | 然後將裝置放置在秤頂上; |

| iii. | 測量重量; |

| iv. | 取下磁鐵並再次測量重量; |

| v. | 然後計算重量差,以指示“磁重量”。 |

有人懷疑磁共振成像(MRI)可用於對電子裝置進行分析,以用於安全目的。問題是,這種成像的成本是否可以降低到足以供普通使用者使用。有人懷疑這可能是可能的。目前可在此處獲得的“50x50mm 小型磁場觀察紙”產品似乎可以在這方面有所幫助。此處

|

|

類似於射頻成像/檢測,電場 對已開啟的電子裝置的成像/檢測可能會有所幫助。

|

|

|

|

使用可見光譜進行的直接常規攝影可用於檢查特定裝置是否在外觀(有時也包括內部)上符合預期(一種質量控制,歸類於目視檢查)。對於拍攝內部和讓使用者相信沒有嵌入式隱藏的間諜技術來說,裝置儘可能使用透明材料是有幫助的[5].

|

|

太赫茲射線類似於X 射線,但涉及的是紅外。紅外截止濾鏡似乎可以以相對低廉的價格輕鬆獲得,適用於相機(包括手機上的相機)。太赫茲射線能夠穿透塑膠,但無法穿透金屬;此屬性使太赫茲射線能夠用於檢測隱藏在人員身上的金屬武器。這些太赫茲射線是否也能穿透矽?如果太赫茲射線確實能夠穿透矽和相關材料,那麼也許相機(包括手機上的相機)可以被改造成拍攝電子裝置的太赫茲射線,作為一種安全驗證方式。

|

|

售價僅為 12.75 英鎊的“Mylar X 射線膠片,TF-160-255,500 個預切圓形,未開封”產品似乎是X 射線捕捉膠片,價格相對較低。由於陽光中存在 X 射線,那麼是否可以用陽光和這種膠片,在數小時或數天內保持裝置和裝置靜止(可能使用濾鏡阻擋所有非 X 射線光)來建立裝置的 X 射線照片?看起來 X 射線已經成為一種公認的方法,可以確認至少某些微晶片電子硬體的某些方面——請參見此處以及有關工業射線照相的資訊。

|

|

微波測試已經是工程中用於執行無損檢測以查詢技術部件缺陷的工具。目前在工程中使用的方式,其成本可能不夠低廉。然而,微波爐與智慧手機結合是否能夠執行這種測試?此處託管的專案可能對這方面有所幫助。此處

|

|

從網際網路研究來看,很難找到關於這方面的太多資訊。但是,它似乎可能是有用的,特別是在涉及任何由通電電子裝置產生的偶然射頻場方面。

|

|

超聲波影像和/或讀數似乎非常有可能對裝置的安全身份驗證有用。不幸的是,通常相關裝置的價格相對較高。但是,確實存在像DIY超聲波成像套件這樣的東西,它可以直接或間接降低使用這項技術的成本。此外,一個簡單的超聲波感測器,它看起來可能便宜得多且負擔得起,可能足以用於利用超聲波進行安全身份驗證。根據維基百科,超聲波測試已用於至少從 1960 年代開始的焊接接頭的工業無損檢測。

|

|

其他可用的無損檢測方法可能會在維基百科上進行記錄,尤其是在此超連結的地址上。其他此類方法也可能在betrusted wiki 上進行記錄。

|

|

由於存在像隱藏攝像頭這樣的東西,您可能希望只在安全的位置輸入安全憑據(例如密碼)。例如,您可能選擇不在公共場所解鎖手機,因為對手秘密地拍照或錄影您輸入的密碼的可能性更大。

|

|

美利堅合眾國過去對加密技術出口有嚴格的限制。相比之下,其他地理區域(例如德國或荷蘭)可能對這類技術相對自由。考慮到這些變化,您達到的安全級別可能取決於您使用哪種地理區域來進行安全性的各種元素。

此外,由於各種因素(例如政治因素,以及當地軍隊的實力),某些地區更容易受到攻擊。在這方面,依靠在技術上落後,並且政治和/或政治團體較弱的地區甚至可能值得嘗試。

|

|

|

|

對手可能只從某個時間開始發動攻擊。也許我們可以假設這些攻擊絕對沒有發生的時間。例如,假設我們假設六個月前沒有受到攻擊,因此當時沒有被入侵。如果從六個月前歷史活動產生的某些工件在六個月或更長時間前被隔離,則可能能夠從這些工件中獲得額外的安全保障。

|

|

九個月前,我下載了某個網站的公鑰,並儲存它,使其從那時起與其他系統隔離。例如,隔離可能是透過列印金鑰並將其儲存在保險箱中實現的。隔離也可能是透過將其燒錄到加密的只讀 CD[6] 上實現的。

現在已經過去了九個月,我發現對手正在篡改我的網際網路通訊,導致我下載了錯誤的金鑰。依靠“基於過去時間的安全”,我可以檢索到九個月前儲存的真實金鑰。

|

|

我經常與一位同事進行電子郵件交流,他們總是會在他們傳送的電子郵件的底部寫上他們公開的身份驗證PGP金鑰。三個月前,對手開始攔截電子郵件並更改所有隨後傳送的電子郵件中的金鑰。依靠“基於過去時間的安全”,我可以訪問六個月前(我知道我的系統是安全的)來自同事的電子郵件,並獲取真實的金鑰。然後,我可以看到金鑰現在已經不同,因此可以確定現在正在發生可疑的事情。

當用於軟體[edit | edit source] |

|

請注意,'基於時間推移的安全' 在軟體的安全漏洞方面可能存在漏洞。例如,5 年前的軟體可能存在自那時以來被發現並釋出的安全漏洞,從這個角度來看,最好不要依賴該軟體的歷史版本,而是嘗試安全地獲取軟體的更新版本(其中漏洞已被修復)。考慮到這一點,如果將 '基於時間推移的安全' 與軟體結合使用,最好僅將其用於非常簡單的軟體,其中相關的演算法和程式碼已過徹底的安全研究和測試。這樣做是為了最大程度地降低在您根據此原則儲存軟體後發現安全漏洞的可能性。

基於偽造所需時間[edit | edit source] |

|

偽造某物所需的時間可用於安全機制。例如,某人可以將他們的手機放入一個無縫的吸墨紙袋中,該紙袋很難用強力膠等物品修復,然後在上面用隨機鋼筆墨水簽上一個塗鴉。偽造一個具有相同塗鴉的替代紙袋所需的時間意味著手機從塗鴉時間起幾個小時內是安全的。

使用最安全的時段[edit | edit source] |

|

與其在任何時間輸入安全憑據,不如選擇一個安全級別高的時段,例如駭客醒著的時間等。您可以在那個時段內輸入安全憑據,而且可以這樣輸入,以便您在一段時間內不再需要它們。例如,在早上 6 點登入您的電腦,因為您所在時區的大多數駭客可能那個時候還在睡覺。

防止安全漏洞[edit | edit source] |

|

可以採取一些簡單的措施來提醒自己保持安全。例如,使用筆記型電腦時,為什麼不將其放在錢包套上(如果有)?這樣,您就會記得在合上筆記型電腦時將其放入錢包套中。另一個簡單的措施是不要把鑰匙留在未鎖的自鎖掛鎖上——您不再需要鑰匙,所以把它收起來。這樣,您就能降低忘記在使用完鑰匙後存放鑰匙的風險。

|

|

|

養成安全習慣是另一種簡單措施,可以幫助防止忘記保護東西。第一天和第二天,您可能在安全流程中犯了錯誤;但是,透過在許多天、周、月等時間內簡單地重複,您會因為獲得的習慣的力量而減少越來越多的錯誤。

DIY[edit | edit source] |

|

出於安全原因,構建您自己的裝置和安全措施可能是一個好主意。在您自己動手(DIY)時,您可以更好地確保隱藏的間諜技術(可能嵌入在材料中)不存在。當您選擇使用非常便宜且常見的材料時,DIY 原則會更加有效,因為您通常可以更加確信這些材料中沒有嵌入隱藏的間諜技術。例如,為什麼不考慮用紙板製作一臺電腦呢?您可以隨機選擇紙板,並可以相當肯定紙板中沒有嵌入隱藏的間諜技術。

DIY 原則也可以應用於構建軟體,例如,您可以像在前面名為“從原始碼編譯”的部分中所述的那樣,從原始碼構建軟體。

“攻擊時銷燬金鑰”[edit | edit source] |

|

Heads 系統[7]概述了一種安全原則,可以粗略地描述為“攻擊時銷燬金鑰安全”[8]。主機板上的可信平臺模組 (TPM) 儲存加密-解密(對稱)金鑰,只有在輸入正確密碼 後才能訪問。Heads 系統會在輸入錯誤密碼過於頻繁時(如果看起來計算機系統遭到攻擊 [與所謂的限速有關])讓 TPM 銷燬金鑰。金鑰一旦被銷燬,該計算機系統上就不應該再存在該金鑰。真正的使用者會發現金鑰已被銷燬,然後使用他們的備份措施檢索金鑰(依賴於金鑰備份,該備份位於計算機系統之外)。這種安全原則可以更廣泛地應用。例如,加密貨幣(如比特幣)金鑰可能可以用相同的方式進行保護[9]。

依賴於某些安全令牌的高生產成本[edit | edit source] |

|

也許一種確保更好地傳遞類似公鑰資訊的新方法是,組織建立一個包含金鑰的安全令牌,該令牌的生產和複製成本非常高。例如,它可能是一個真正的金幣,上面刻著金鑰,或者某種帶有金鑰的全息紙或卡片。這樣做,組織將把安全令牌郵寄給終端使用者。終端使用者可能會將安全令牌傳遞給彼此,或者直接將其寄回給組織。由於(重新)建立令牌的成本非常高,因此不會將其丟棄,而是透過共享來將公鑰傳遞給終端使用者。由於建立令牌的成本很高,攻擊者會發現建立假令牌的成本過高。

腳註

- ↑ 最好是一個大的,貨架上有許多軟體副本

(參見“使用者隨機從物理貨架上選擇單元”小節中概述的原則)。 - ↑ 最好使用防篡改安全機制來防止篡改

(有關此類機制的更多資訊,請參見“專門針對物理運輸中的貨物”和“利用不可重複的模式進行防篡改”小節)。 - ↑ 如阿基米德原理的軼事起源故事中所用。

- ↑ 有趣的是,作為旁註,這個想法有點像依賴於量子糾纏現象的測量。

- ↑ 安德魯“兔子”黃在他的題為“我們能構建可信硬體嗎?”的部落格文章中似乎提到了這一點。

- ↑ 有關建立此類只讀 CD 的最佳方法的資訊,請參見前面標題為“可重寫媒體與光學 ROM 磁碟”的部分。

- ↑ 如前面標題為“自定義 BIOS/UEFI 以及使用哪一個”的部分中所述。

- ↑ 它類似於被稱為焦土的軍事政策。

- ↑ 有關此的更多資訊可能在TPM 繫結和 TPM 密封主題下提供。

| 第 7 章 簡單的安全措施 |

第 9 章 發現計算機被駭客入侵時該怎麼辦 |

|

- Book:End-user Computer Security/Hash-tagged/#️Software

- Book:End-user Computer Security/Hash-tagged

- Book:End-user Computer Security

- Book:End-user Computer Security/Hash-tagged/#Security credentials

- Book:End-user Computer Security/Hash-tagged/#Security credentials/#Passwords

- Book:End-user Computer Security/Hash-tagged/#Security credentials/#digital keys

- Book:End-user Computer Security/Hash-tagged/#Communication/#Secure communication

- Book:End-user Computer Security/Hash-tagged/#Communication

- Book:End-user Computer Security/Hash-tagged/#Communication/#Secure communication/#Non-tampered communication

- Book:End-user Computer Security/Hash-tagged/#Tamper, tampering/#Tamper prevention/#Tamper detection

- Book:End-user Computer Security/Hash-tagged/#Tamper, tampering/#Tamper prevention

- Book:End-user Computer Security/Hash-tagged/#Tamper, tampering

- Book:End-user Computer Security/Hash-tagged/#Backing up, backups/#Backing-up security credentials

- Book:End-user Computer Security/Hash-tagged/#Backing up, backups

- Book:End-user Computer Security/Hash-tagged/#Physical security

- Book:End-user Computer Security/Hash-tagged/#Simple security measures

- Book:End-user Computer Security/Hash-tagged/#Security credentials/#Security token

- Book:End-user Computer Security/Book part/Main content/Chapters/«Broad security principles», chapter 8

- Book:End-user Computer Security/Book part/Main content/Chapters

- Book:End-user Computer Security/Book part/Main content

- Book:End-user Computer Security/Book part

- Book:End-user Computer Security/Hash-tagged/#Broad security principles

- Book:End-user Computer Security/Hash-tagged/#Security inventions